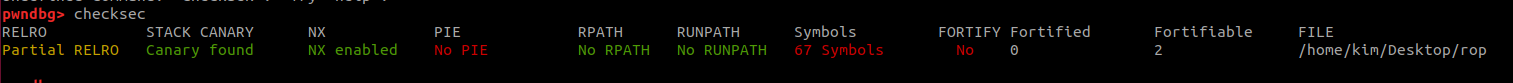

문제 소스 입력받은 URL로부터 데이터를 읽어와 저장하는 기능이다. from flask import Flask, request, render_template, url_for, redirect from urllib.request import urlopen import base64, os app = Flask(__name__) app.secret_key = os.urandom(32) mini_database = [] @app.route('/') def index(): return redirect(url_for('view')) @app.route('/request') def url_request(): url = request.args.get('url', '').lower() title = request.arg..